Как киберпреступники выманивают ваши данные и как защититься от обмана

Современные хакеры вместо того, чтобы тратить время и усилия на преодоление многоуровневых систем защиты, используют более простой и эффективный способ достижения своих целей — атаки на людей. Зачем много часов перебирать пароли, если можно убедить пользователя ввести его? Какой смысл мучиться, пытаясь проникнуть в корпоративную сеть, если достаточно отправить пользователю «заряженный» вредоносом документ, который тот точно откроет? Выясняем, как преступники обманывают пользователей, чтобы взломать их компании, а также то, как противостоять таким атакам.

Зачем они так?

В первую очередь ради денег, конечно. Взломав интернет-магазин, можно получить доступ к сохраненным в профилях покупателей данным банковских карт, а затем вывести с них деньги или перепродать весь массив на кардерском форуме. А если получить доступ к сети крупной фармацевтической или технологической компании, можно сначала скопировать важные документы, составляющие коммерческую тайну, персональные данные сотрудников и клиентов, а затем зашифровать все системы и потребовать выкуп.

Чтобы руководство компании было посговорчивей, к требованию выкупа добавляют угрозы опубликовать похищенные документы, запускают атаки на отказ в обслуживание (DDoS). Особо наглые вымогатели даже пишут или звонят крупным клиентам компании-жертвы. Они рассчитывают, что обращение клиентов, заинтересованных в восстановлении работы пострадавшей компании, ускорит выплату выкупа.

Похищенные документы и личные данные сотрудников и клиентов взломанных компаний перепродают заинтересованным конкурентам, используют для фишинга и других видов мошенничества.

Но обогащение — не единственная цель современных киберпреступников. Есть заметное количество политически мотивированных «хактивистов», которые пытаются отстоять свои убеждения с помощью громких взломов, краж данных, DDoS-атак и другой деструктивной деятельности. В некоторых случаях эти группировки в самом деле отстаивают свои идеалы, но гораздо чаще выполняют (зачастую небесплатно) задания спецслужб различных государств.

Если коротко, основные мотивы современных хакеров таковы:

- стремление к обогащению;

- защита и продвижение политических взглядов или убеждений (BLM, экология

и т. п. ); - защита государственных интересов и задания спецслужб;

- известность, соревнования.

А теперь давайте посмотрим, как выглядят современные кибератаки.

Приглашение на работу

Игра Axie Infinity приобрела популярность благодаря внутриигровой криптовалюте на базе Ethereum. Игроки создают цифровых питомцев в виде NFT, а затем могут обменивать или продавать их на специальной торговой площадке. В ноябре 2021 года в игре ежедневно присутствовали 2,7 млн пользователей, а еженедельный объем торговли внутриигровыми NFT достигал 214 млн долларов США.

Вдохновленные успехом игры, некоторые разработчики решили, что достойны лучшего, и стали подыскивать себе работу с более выгодными условиями. Среди них был и старший инженер компании, получивший предложение работы в сети LinkedIn. Он прошел несколько этапов собеседований с потенциальным работодателем, после чего ему на рабочую почту выслали предложение с подробными условиями в виде PDF-файла. В сопроводительном письме предлагалось обратить внимание на чрезвычайно щедрый соцпакет от нового работодателя.

Обрадованный соискатель открыл PDF, чтобы обрадоваться еще больше. Но пока он читал предложение, на его компьютер установилось шпионское ПО, встроенное в документ. С его помощью хакеры получили доступ к блокчейн-сети Axie Infinity, где пользователи переводили игровую криптовалюту в игру и из игры. В результате они смогли похитить более 540 млн долларов США.

Атаку провела северокорейская хакерская группировка Lazarus. Хакеры создали фиктивный сайт фирмы и выдавали себя за рекрутеров в LinkedIn. Чтобы завоевать доверие жертвы, они устроили многоэтапное собеседование, подобное тому, которое проводят многие крупные компании. Затем нанесли удар по базовым эмоциям — жадности и любопытству, сообщив о щедром компенсационном пакете. Именно поэтому старший разработчик открыл полученный по почте PDF, даже не вспомнив, что это потенциально опасный файл. Сильные эмоции отключили критическое мышление, что и привело к печальным последствиям как для компании, потерявшей деньги и доверие игроков, так и для жертвы, потерявшей работу и репутацию.

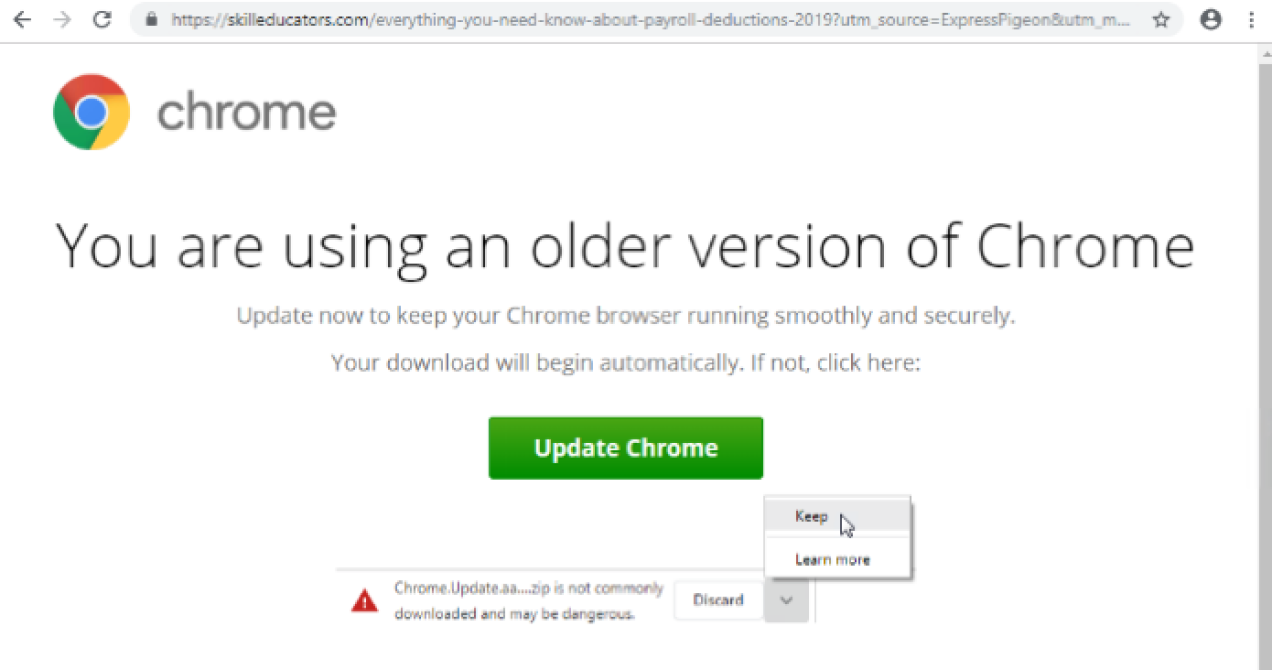

Зловредные обновления

Мы все привыкли, что наши устройства постоянно обновляют установленный на них софт. Эту привычку с успехом используют хакеры: они создают сайты с востребованным контентом, но получить доступ к нему просто так не получится. Посетителю могут, например, сообщить, что его версия браузера устарела, и пока он не обновит ее, никаких «вкусностей» он не получит.

Когда жертва согласится и установит обновление, на компьютере действительно появится «новинка» — банковский троян Chtonic или приложение NetSupport, открывающее хакерам удаленный доступ к системе.

Для тех, кто считает, что не попадется на такую обманку, есть более хитрые варианты обновления. Как насчет шрифта Roboto Condenced, без которого не удается корректно отобразить содержимое сайта? Если вы используете Chrome, загрузка будет называться Chrome Font Pack, для пользователей Firefox — Mozilla Font Pack.

После нажатия на кнопку Update на компьютер будет загружен исполняемый файл, в котором могут содержаться различные виды вредоносного ПО, например, майнер криптовалюты Monero или кейлоггер Ursnif. И если майнер «всего лишь» будет тормозить работу компьютера и тратить ресурсы, то Ursnif будет тихо работать в фоновом режиме, записывая все, что вы набираете на клавиатуре, запоминая, какие сайты посещаете и какой текст копируете в буфер обмена. Это может привести к утечке коммерческих секретов, логинов и паролей, финансовой информации.

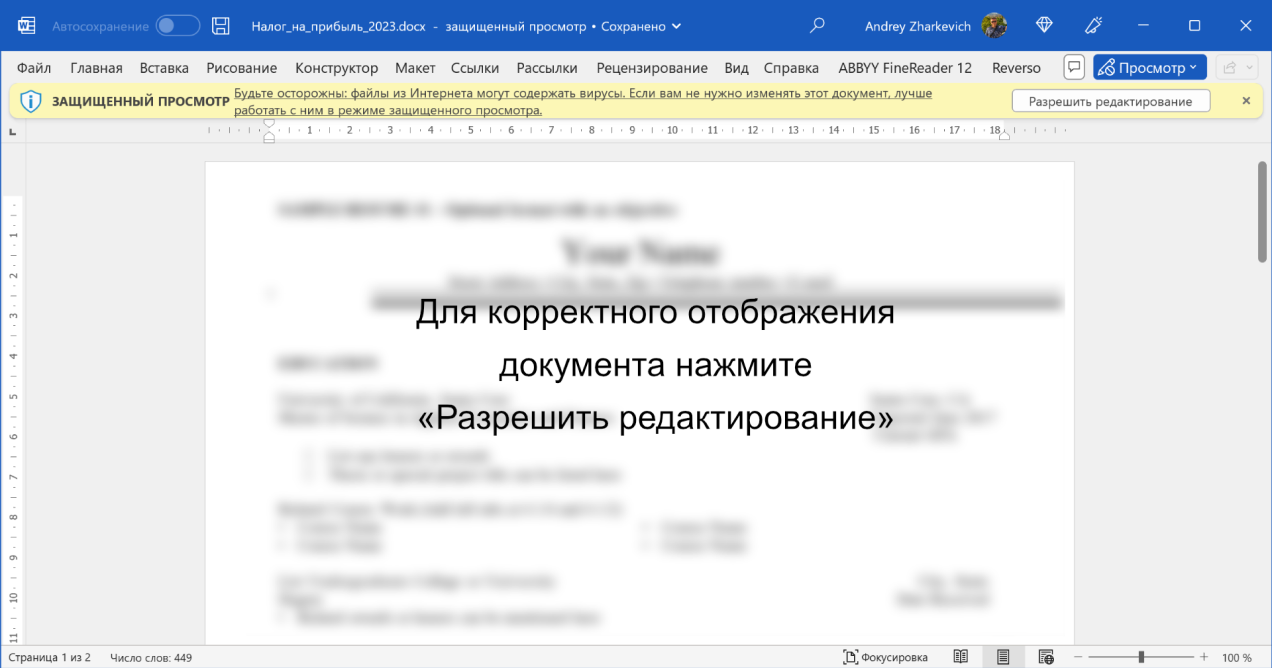

Атака типа «Водопой»

Марина Петровна — главный бухгалтер крупной компании. Чтобы быть в курсе изменений законодательства, она регулярно посещает профильные ресурсы — сайты ФНС и ЦБ РФ, а также два бухгалтерских портала.

В один прекрасный день Марина Петровна зашла на бухгалтерский портал и получила предложение скачать документ с критически важными обновлениями законодательства, без знания которых уже завтра можно будет столкнуться с проблемами.

Встревоженная возможными рисками, она скачала документ, открыла его и увидела, что содержимое отображается некорректно. Но тут же есть уведомление, что для просмотра нужно разрешить редактирование.

Вместе с редактированием Марина Петровна разрешила выполнение макросов, которые загрузили на ее компьютер шпионскую программу. Эта программа будет теперь записывать и передавать хакерам все, что происходит у бухгалтера на компьютере. Вместо шпиона на компьютер могла быть установлена программа для удаленного доступа, с помощью которой злодеи стали бы выполнять любые действия.

Эта разновидность атаки называется «Водопой» (Watering Hole). В ходе нее преступники «отравляют» источник, из которого вы и ваши коллеги «пьете воду» — получаете, к примеру, актуальные изменения в законодательстве. Используя сетевые уязвимости, они взламывают сайты, которые вы посещаете, и размещают там вредоносные файлы. Посетители загружают эти файлы и обеспечивают атакующим доступ в сеть организации.

Для проведения атаки «Водопой» северокорейская правительственная группировка Lazarus взломала польскую Комиссию по финансовому надзору, Банк Восточной Республики Уругвай, Национальную банковскую и фондовую комиссию Мексики. На скомпрометированных сайтах они разместили вредоносное ПО и проникли в сети десятков организаций, сотрудники которых посещали эти ресурсы.

Атака типа «Разделка свиней»

Pig butchering — это откармливание добычи перед забоем. В мошеннической среде так называют тщательно продуманный и довольно сложный процесс эксплуатации поддельных профилей в приложениях для знакомств и социальных сетях. Незнакомцы приглашают людей инвестировать в торговлю криптовалютой, заманивая высокой доходностью. Когда «инвесторы» пытаются вывести деньги, им сообщают об огромных налогах. Но даже если оплатить эти фальшивые сборы, ни своих, ни тем более «заработанных» денег они никогда не увидят.

Жертвами схемы «разделка свиней» часто становятся умные и образованные люди. Например, СМИ сообщают об одной из пострадавших, профессоре университета, потерявшей мужа из-за COVID. Ей было одиноко, и она активно общалась в интернете. Поддавшись обаянию инвестмошенника, она лишилась своих пенсионных накоплений. Среди других пострадавших встречаются люди, много лет проработавшие в сфере финансов.

Лицевая страница сайта одной из мошеннических платформ

Платформы, на которых мошенники заманивают инвесторов, выглядят вполне солидно: на них размещено множество учебных материалов по инвестированию в криптовалюту, новичкам рекомендуют объединяться на платформе с более опытными инвесторами и делать только небольшие вложения, которые не жалко потерять. «Вложившись», инвесторы видят рост активов, жажда наживы отключает рациональное мышление, и люди вкладывают все больше и больше, лишаясь своих накоплений.

Проблема в том, что ослепленные стремительно растущим «богатством» люди уже не могут мыслить рационально. Они считают себя достаточно умными и опытными, а потому невосприимчивыми к мошенничеству. Организаторы схемы мастерски пользуются этим заблуждением, проводя масштабные психологические манипуляции.

Срочная смена пароля

Перенесемся в офис. Вы — сотрудник филиала крупной организации. Утром вы приходите на работу и включаете компьютер. В почте видите письмо с пометкой «Срочно» от главного системного администратора головной организации. В письме написано, что ваша учетная запись скомпрометирована, поэтому следует срочно сменить пароль. Если не сделать это в течение 15 минут, в службу безопасности будет направлено уведомление (и вас наверняка лишат премии).

Вы нажимаете ссылку в письме, открывается сайт с логотипом вашей организации. Нужно ввести логин, старый пароль и два раза новый. Все как обычно. Выполнив эти несложные действия, вы с облегчением выдыхаете и приступаете к работе. Однако когда в очередной раз требуется войти в систему, новый пароль почему-то не подходит. Вы пробуете ввести старый, и все получается. Кажется, что не произошло ничего страшного, но увы, это не так.

На самом деле вы скомпрометировали свою учетную запись, когда ввели свой логин и пароль на сайте, адрес которого, скорее всего, даже не зафиксировали в памяти. Знакомый логотип на сайте создал доверие, возможные санкции со стороны руководства напугали, грозный «главный системный администратор» надавил авторитетом, а ограничение в 15 минут заставило действовать на рефлексах, без обдумывания.

В результате преступники получили логин и пароль от вашей учетной записи. Они смогут теперь использовать его для доступа в сеть вашей организации или продать его вместе с паролями ваших доверчивых коллег, которые тоже «сменили пароль» этим утром.

Новые реквизиты для оплаты

В конце июля 2021 года власти городка Питерборо из американского штата Нью-Гэмпшир получили письмо от школьного округа Контукук-Вэлли (он же ConVal; школьные округа — это административно-территориальные единицы, в которые включены почти все государственные 12-летние школы в США). В письме сообщалось, что школьный округ не получил ежемесячный платеж в размере $1,2 млн. Встревоженные власти провели расследование и выяснили, что деньги были перечислены на счет посторонней организации. Оказалось, что сотрудники финансового отдела Питерборо получили письмо якобы от школьного округа ConVal, в котором сообщалось об изменении расчетного центра для получения ежемесячных платежей. Финансовый отдел внес в систему новые реквизиты и, когда пришло время, перевел средства. Они оказались у мошенников, которые конвертировали их в криптовалюту.

Уже 18 августа 2021 года выяснилось, что еще один подобный платеж был проведен властями в адрес местной строительной фирмы, которая ремонтировала мост. Вместо строителей деньги также ушли к мошенникам. Совокупный ущерб составил $2,3 млн. Преступники воспользовались тем, что государственные и муниципальные организации США в соответствии с законом публикуют на специальном ресурсе все свои платежи. Это позволило им выбрать самые крупные регулярные переводы и перехватить их.

Администрация городка Питерборо пострадала от атаки с компрометацией деловой переписки (Business Email Compromise, BEC). Эта разновидность афер ориентирована в основном на организации, работающие с иностранными поставщиками, и предприятия, которые регулярно проводят безналичные платежи.

Атака начинается со сбора информации о компании: сведения о руководителях и бухгалтерах, выполняющих платежи, адреса электронной почты сотрудников, данные о контрагентах. С помощью фишинга или вредоносных программ преступники компрометируют учетные записи электронной почты руководителя, финансистов и бухгалтеров, изучают переписку с контрагентами. Их задача — узнать, каким образом происходят финансовые транзакции, кто запрашивает перевод, кто его подтверждает и кто непосредственно выполняет. Также злоумышленники изучают индивидуальный стиль сообщений скомпрометированных — чтобы сообщения от них выглядели более убедительно.

Выяснив детали взаимоотношений компании с поставщиками, мошенники присылают от имени одного из них письмо о смене реквизитов. Сотрудники бухгалтерии корректируют информацию в финансовых документах и пересылают деньги преступникам.

В другом варианте атаки мошенники направляют в финансовое подразделение письмо от имени генерального директора или другого руководителя, уполномоченного проводить денежные операции. В послании содержится требование срочно перевести деньги на указанный счет под каким-либо убедительным предлогом.

В отличие от фишинговых, BEC-письма отправляются в единичном экземпляре с легитимных ящиков, поэтому не попадают в спам. В них нет никакого потенциально вредоносного содержимого — ссылок или вложений, — поэтому антивирусы и другие защитные решения не замечают угрозы.

И вишенка на пирожном: BEC-атака не требует взлома сети жертвы — работники переводят деньги добровольно, потому что уверены, что просто выполняют свою работу. Даже если в банке спросят, почему платеж отправляется на другой счет, они все квалифицированно объяснят и даже постараются, чтобы платеж прошел максимально быстро.

Звонок от руководителя

В начале 2020 года менеджеру банка в Гонконге позвонил человек, голос которого он сразу узнал, — директор компании, с которым он уже общался раньше. У директора были хорошие новости: его компания собиралась что-то приобрести, поэтому нужно было, чтобы банк акцептовал несколько переводов на общую сумму 35 млн долларов США. Для координации процедур был нанят юрист по имени Мартин Зельнер, и менеджер банка мог видеть в своем почтовом ящике электронные письма от директора и Зельнера, подтверждающие, какие деньги куда должны быть переведены. Менеджер банка, полагая, что все выглядит законно, перевел деньги.

К сожалению, он не понял, что стал жертвой мошенничества с использованием технологии подделки голоса (Deep Voice). Голос директора был сгенерирован с помощью нейросети, обученной на записях реальных разговоров. Отсутствие личного контакта в условиях изоляции позволило мошенникам легче, чем когда-либо, пройти стандартную проверку личности.

Это второй известный случай, когда мошенники использовали инструменты подделки голоса для кражи. Он был более успешным, чем первый, когда мошенники в 2019 году пытались с помощью Deep Voice выдать себя за генерального директора британской энергетической компании и украсть 240 тыс. долларов США.

Еще один громкий случай, о котором мы писали в рубрике «Коротко», произошел совсем недавно, в начале марта 2023 года, когда пожилая пара отправила злоумышленнику 15 тыс. долларов США в криптовалюте. Сгенерированный искусственным интеллектом голос сообщил им, что их сын нуждается в оплате юридических услуг после автомобильной аварии, в которой погиб американский дипломат.

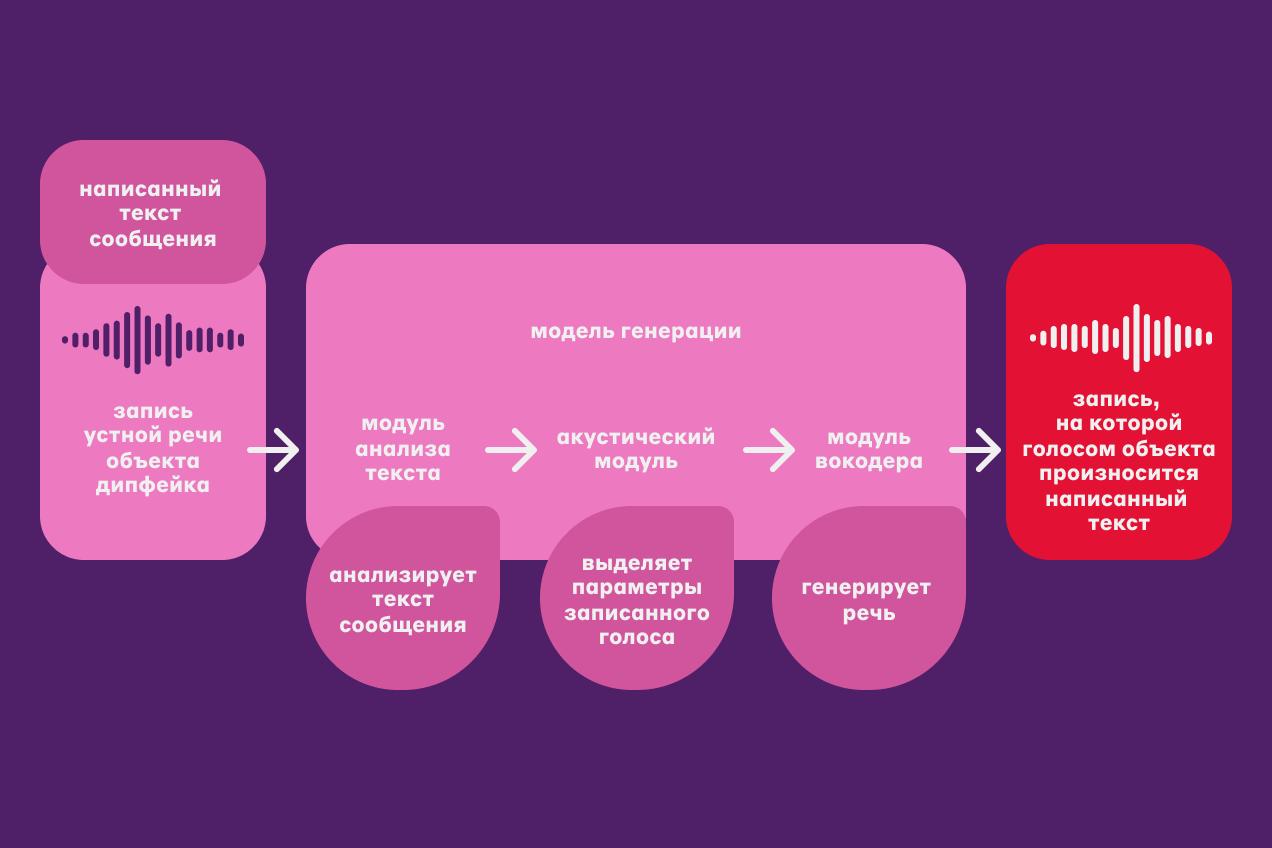

На схемах ниже показаны две основные схемы генерации таких подделок. В первой используется письменный текст и образцы устной речи человека для создания записи, на которой голос реального человека произносит написанный текст. Во второй, по сути, мошенник говорит голосом другого человека.

Галерея

Нейросети сейчас бурно развиваются и вполне успешно проходят тест Тьюринга, сдают экзамены, пишут статьи и программы, музыку и картины. Уже сейчас есть приложения, которые позволяют говорить голосом другого человека, и это весьма востребовано среди мошенников и киберпреступников. Вполне закономерно, что в самом скором времени нас накроет волна мошенничеств с использованием технологии DeepFake, которые будет крайне сложно распознать без применения специальных средств.

Почему люди ведутся на обман

Самый эффективный способ манипуляции людьми — это эмоции, поэтому мошенники воздействуют на эмоции жертв, чтобы добиться нужной реакции.

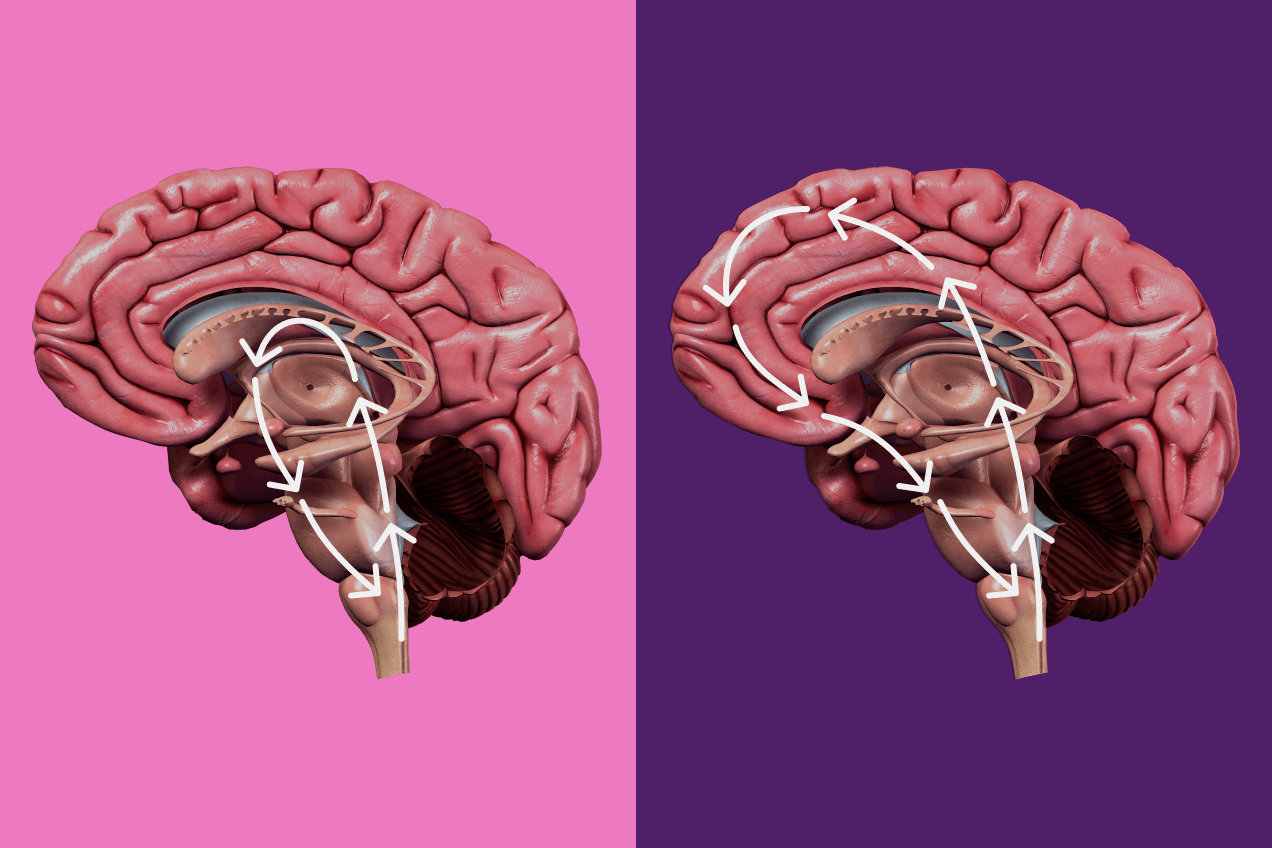

В зависимости от происхождения эмоции делятся на базовые и производные. К базовым относятся эмоции, обеспечивающие выживание: злость, отвращение, страх, счастье, печаль, удивление, любопытство. Они обрабатываются самой древней частью нашего мозга — лимбической системой. Этот тип эмоций обеспечивал первобытным людям быструю оценку ситуации и реакцию на опасность.

Обработка человеческим мозгом базовых (слева) и производных эмоций (справа)

Производные эмоции возникают, когда мы обдумываем происходящее с нами. Это интерес, возбуждение, стыд, вина, раскаяние. На физиологическом уровне производные эмоции, помимо лимбической системы, задействуют лобные доли коры головного мозга.

Мозг обрабатывает базовые эмоции значительно быстрее, но главное — в этом процессе не участвует интеллект, организм реагирует рефлекторно. Таким образом, удар по базовым эмоциям — отличный способ обеспечить быструю и необдуманную реакцию жертвы.

Чтобы оценить эффективность такого воздействия, можно вспомнить, например, случай с бывшим заместителем начальника следственного департамента МВД генералом Дмитрием Какошиным, который в марте 2021 года попался на уловку телефонных аферистов и перевел им 613 тысяч рублей.

Вряд ли работник следственного департамента не знал о подобном мошенничестве. Однако когда неизвестный, представившийся сотрудником службы безопасности банка ВТБ, сообщил о попытках третьих лиц списать деньги со счетов Какошина и предложил ему перевести накопления в «сегрегированную ячейку», генерал поверил. Он продиктовал «безопаснику» номера и CVC-коды своих банковских карт, а когда преступники начали переводить деньги, СМС-коды для подтверждения десяти переводов средств. Страх потери денег отключил рациональное мышление. Не помогло даже знание о том, как действуют мошенники.

Как защититься

- Следите за эмоциями. Если письмо или телефонный звонок вызывают сильные эмоции и побуждают к какому-то действию — это повод остановиться и подумать, все ли вы правильно делаете.

- Подождите 30 секунд перед тем, как выполнять любое действие, о котором просят в письме или по телефону. Чаще всего этого времени достаточно, чтобы включилось рациональное мышление.

- Не доверяйте и проверяйте. Даже получив письмо от самого главного начальника или самого крупного поставщика, не торопитесь немедленно брать под козырек и стремительно нажимать кнопки. Свяжитесь с отправителем по известному вам телефону, а не указанному в письме. Проверьте адрес отправителя. Лучше проявить чрезмерную бдительность, чем оказаться виновником взлома компании или потери денег.

Понравилась статья?

Теги статьи

Похожие статьи

Нам нравится, что вам нравится

Уверены, вы можете не хуже! Напишите статью и получите Бонусы.

Спасибо, что вам есть что сказать

Попробуйте расширить свою мысль и написать статью — и получите за это Бонусы.

Комментарии

Авторизуйтесь, чтобы иметь возможность писать комментарии:

Войти